Всичко, което трябва да знаете, когато Mac е заразен с нов зловреден софтуер Silver Sparrow (09.15.25)

Ако смятате, че вашият Mac е защитен от злонамерен софтуер, помислете отново. Авторите на зловреден софтуер са усвоили използването на уязвимости на различни платформи, включително macOS. Това се вижда от предишните зарази на зловреден софтуер, насочени към Mac, включително зловредния софтуер Shlayer и зловредния софтуер Top Results.

Какво представлява Silver Sparrow macOS Malware?Наскоро Red Canary, Malwarebytes и VMware Carbon Black изследователи имат откри нов злонамерен софтуер на macOS, който зарази над 40 000 Mac в световен мащаб. Тази нова заплаха се нарича Сребърен врабче. Според Malwarebytes зловредният софтуер се е разпространил в 153 държави, като САЩ, Великобритания, Канада, Франция и Германия са с най-високи концентрации. Не е ясно колко от тези 40 000 са M1 Mac и не знаем как точно изглежда разпределението.

Изследователите отбелязват, че въпреки че Silver Sparrow представлява сравнително сериозна заплаха за заразеното устройство, той не показва злонамерено поведение, което често се очаква от обикновения рекламен софтуер на macOS. Това прави зловредния софтуер по-объркващ, защото експертите по сигурността нямат представа за какво е предназначен зловредният софтуер.

Изследователите обаче забелязаха, че зловредният софтуер остава готов да достави злонамерен полезен товар по всяко време. След разследване щамът на зловредния софтуер Silver Sparrow macOS никога не е доставял злонамерен полезен товар на заразените устройства, но те предупредиха засегнатите потребители на Mac, че той все още крие значителни рискове въпреки своето неактивно поведение.

Въпреки че изследователите не са наблюдавали Silver Sparrow да доставя допълнителни злонамерени полезни товари, неговата съвместимост с чипове M1, глобален обхват, висока степен на заразяване и оперативна зрялост прави Silver Sparrow разумно сериозна заплаха. Експертите по сигурността също откриха, че зловредният софтуер на Mac е съвместим както с процесорите Intel, така и с Apple Silicon.

Ето груб график за развитието на зловредния софтуер Silver Sparrow:

- август 18, 2020: Създаден е домейн за обратно извикване на зловреден софтуер версия 1 (версия, различна от M1) api.mobiletraits [.] Com

- 31 август 2020 г.: Версия 1 на зловреден софтуер (версия, която не е M1) е изпратена на VirusTotal

- 2 септември 2020 г .: файлът version.json, видян по време на изпълнението на злонамерен софтуер 2, изпратен на VirusTotal

- 5 декември 2020 г .: Домейн за обратно извикване на зловреден софтуер версия 2 (версия M1) създаден api.specialattributes [.] com създаден

- 22 януари 2021: PKG файл версия 2 (съдържащ двоичен файл M1), изпратен на VirusTotal

- 26 януари 2021: Red Canary открива Silver Sparrow зловреден софтуер версия 1

- 9 февруари 2021: Red Canary открива Silver Sparrow зловреден софтуер версия 2 (M1 версия)

Фирмата за сигурност Red Canary откри новия зловреден софтуер, който е насочен към Mac, оборудвани с новите процесори M1. Злонамереният софтуер се нарича Silver Sparrow и използва API на macOS Installer Javascript за изпълнение на команди. Ето какво трябва да знаете.

Никой не знае със сигурност. Веднъж на Mac Silver Sparrow се свързва със сървър веднъж на час. Изследователите по сигурността са загрижени, че може да се подготви за голяма атака.

Охранителната компания Red Canary вярва, че макар че Silver Sparrow вече е доставил злонамерен полезен товар, това може да представлява доста сериозна заплаха.

Зловредният софтуер стана забележителен, защото работи на чипа M1 на Apple. Това не означава непременно, че престъпниците са насочени специално към M1 Macs, а предполага, че както M1 Macs, така и Intel Macs могат да бъдат заразени.

Известно е, че заразените компютри се свързват със сървър веднъж на час , така че това може да е някаква форма на подготовка за голяма атака.

Зловредният софтуер използва API за инсталиране на Mac OS Javascript за изпълнение на команди.

До момента компанията за сигурност не е могла да определете как командите водят до нещо по-нататък и по този начин все още е неизвестно до каква степен Silver Sparrow представлява заплаха. Въпреки това компанията за сигурност смята, че зловредният софтуер е сериозен.

От страна на Apple компанията отмени сертификата, използван за подписване на пакета, свързан със зловредния софтуер Silver Sparrow.

Въпреки нотариалната услуга на Apple, разработчиците на зловреден софтуер macOS са насочили успешно продуктите на Apple, включително тези, които използват най-новия ARM чип като MacBook Pro, MacBook Air и Mac Mini.

Apple твърди, че има „индустрия- водещ ”механизъм за защита на потребителите, но заплахата от злонамерен софтуер продължава да се появява отново.

Всъщност изглежда, че участниците в заплахата вече са изпреварили играта, насочвайки чиповете M1 в ранна детска възраст. Това е въпреки, че много легитимни разработчици не са пренесли своите приложения към новата платформа.

Silver Sparrow macOS malware доставя двоични файлове за Intel и ARM, използва AWS и Akamai CDN

Изследователите обясняват Silver Операциите на Sparrow в публикацията в блога „Изрязване на крилата на Silver Sparrow: Излизане от зловреден софтуер на macOS, преди да отлети“.

Новата част от зловредния софтуер съществува в две двоични файлове, формат на обект Mach, насочен към процесори Intel x86_64 и Mach-O двоичен файл, проектиран за M1 Mac.

Зловредният софтуер на macOS се инсталира чрез инсталационните пакети на Apple с име „update.pkg“ или „Updater.pkg.“

Архивите включват JavaScript код, който се изпълнява преди изпълнението на скрипта за инсталиране, подканвайки потребителя да разреши програма „определете дали софтуерът може да бъде инсталиран.“

Ако потребителят приеме, JavaScript кодът инсталира скрипт с име verx.sh. Прекъсването на инсталационния процес в този момент е безполезно, тъй като системата вече е заразена, според Malwarebytes.

Веднъж инсталиран, скриптът се свързва със сървър за управление и управление на всеки час, като проверява за изпълнение на команди или двоични файлове.

Командният и контролен център работи на инфраструктурата на Amazon Web Services (AWS) и Akamai мрежи за доставка на съдържание (CDN). Изследователите казват, че използването на облачна инфраструктура затруднява блокирането на вируса.

Изненадващо е, че изследователите не са открили разгръщането на крайния полезен товар, като по този начин крайната цел на зловредния софтуер е загадка.

Те отбелязаха, че може би зловредният софтуер чака да бъдат изпълнени определени условия. По подобен начин може да открие, че се наблюдава от изследователите по сигурността, като по този начин се избягва внедряването на злонамерен полезен товар.

Когато се изпълняват, двоичните файлове на Intel x86_64 отпечатват „Hello World“, докато двоичните файлове на Mach-O показват „Вие го направихте ! ”

Изследователите ги нарекоха„ бинарни файлове на странични наблюдатели “, тъй като не проявяват злонамерено поведение. Освен това, зловредният софтуер на macOS има механизъм да се премахне, добавяйки към своите възможности за стелт.

Въпреки това те отбелязаха, че функцията за самоотстраняване никога не е била използвана на нито едно от заразените устройства. Злонамереният софтуер също търси URL адреса на img, от който е изтеглен след инсталацията. Те твърдят, че разработчиците на зловреден софтуер искат да проследят кой канал за разпространение е най-ефективен.

Изследователите не са могли да разберат как е бил доставен зловредният софтуер, но възможните канали за разпространение включват фалшиви актуализации на флаш, пиратски софтуер, злонамерени реклами или легитимни приложения.

Киберпрестъпниците определят правилата на своите атаки и това е от нас зависи да се защитим срещу техните тактики, дори когато тези тактики не са напълно ясни. Това е ситуацията със Silver Sparrow, новоидентифицирания зловреден софтуер, насочен към macOS. Понастоящем изглежда, че не прави твърде ужасно много, но може да даде представа за тактиките, срещу които трябва да се защитаваме.

Технически характеристики на зловредния софтуер Silver Sparrow

Според разследването на изследователите има две версии на зловредния софтуер Silver Sparrow, наричани „версия 1“ и „версия 2“.

Версия 1 на зловреден софтуер

- Име на файла: Updater.pkg (инсталационен пакет за v1)

- MD5: 30c9bc7d40454e501c358f77449071aa

Версия на зловреден софтуер 2

- Име на файла: актуализация .pkg (инсталационен пакет за v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149

Освен промяната в URL адресите за изтегляне и коментарите на скрипта, двете версии на зловредния софтуер имаха само една основна разлика. Първата версия включва двоичен файл Mach-O, компилиран за архитектура Intel x86_64, докато втората версия включва двоичен файл Mach-O, компилиран както за архитектури Intel x86_64, така и за M1 ARM64. Това е важно, защото архитектурата M1 ARM64 е нова и са открити много малко заплахи за новата платформа.

Компилираните двоични файлове на Mach-O изглежда не правят нищо, така че те се наричат „страничен наблюдател двоични файлове. "

Как се разпределя сребърното врабче?Въз основа на доклади, много заплахи за macOS се разпространяват чрез злонамерени реклами като единични, самостоятелни инсталатори в PKG или DMG форма, маскирайки се като законно приложение - като Adobe Flash Player - или като актуализации. В този случай обаче нападателите са разпространили зловредния софтуер в два отделни пакета: Updater.pkg и update.pkg. И двете версии използват едни и същи техники за изпълнение, различаващи се само в компилацията на бинарния файл на страничния наблюдател.

Едно уникално нещо при Silver Sparrow е, че неговите инсталационни пакети използват API на macOS Installer JavaScript за изпълнение на подозрителни команди. Докато някои легитимен софтуер също правят това, това е първият път, когато това се прави от зловреден софтуер. Това е отклонение от поведението, което обикновено наблюдаваме при злонамерени инсталатори на macOS, които обикновено използват скриптове за предварително инсталиране или след инсталиране за изпълнение на команди. В случаите на предварително инсталиране и след инсталиране, инсталацията генерира определен модел на телеметрия, който изглежда по следния начин:

- Родителски процес: package_script_service

- Процес: bash, zsh, sh, Python, или друг интерпретатор

- Команден ред: съдържа предварително инсталиране или слединсталиране

Този модел на телеметрия сам по себе си не е особено показател за злонамереност, тъй като дори легитимен софтуер използва скриптовете, но надеждно идентифицира инсталаторите, използвайки скриптове за предварително инсталиране и след инсталиране като цяло. Silver Sparrow се различава от това, което очакваме да видим от злонамерени инсталатори на macOS, като включва JavaScript команди в XML файла за дефиниция на разпределение на файла на пакета. Това създава различен модел на телеметрия:

- Родителски процес: Инсталатор

- Процес: bash

Както при скринтовете за предварително инсталиране и след инсталиране, този модел на телеметрия не е достатъчен, за да идентифицира сам по себе си злонамерено поведение. Скриптовете за предварително инсталиране и след инсталиране включват аргументи от командния ред, които предлагат улики за това какво всъщност се изпълнява. Зловредните JavaScript команди, от друга страна, се изпълняват, като използват законния процес на macOS Installer и предлагат много малка видимост на съдържанието на инсталационния пакет или как този пакет използва JavaScript командите.

Знаем, че зловредният софтуер е инсталиран чрез инсталационни пакети на Apple (.pkg файлове) с име update.pkg или Updater.pkg. Ние обаче не знаем как тези файлове са били доставени на потребителя.

Тези .pkg файлове включват JavaScript код по такъв начин, че кодът да се изпълнява в самото начало, преди инсталацията наистина да е започнала . След това потребителят ще бъде попитан дали иска да позволи на програмата да се изпълни „за да определи дали софтуерът може да бъде инсталиран.“

Инсталаторът на Silver Sparrow казва на потребителя:

„Този пакет ще стартира програма, за да определи дали софтуерът може да бъде инсталиран.“

Това означава, че ако щракнете върху Продължи, но след това помислете по-добре и излезте от инсталатора, той би било твърде късно. Вече сте били заразени.

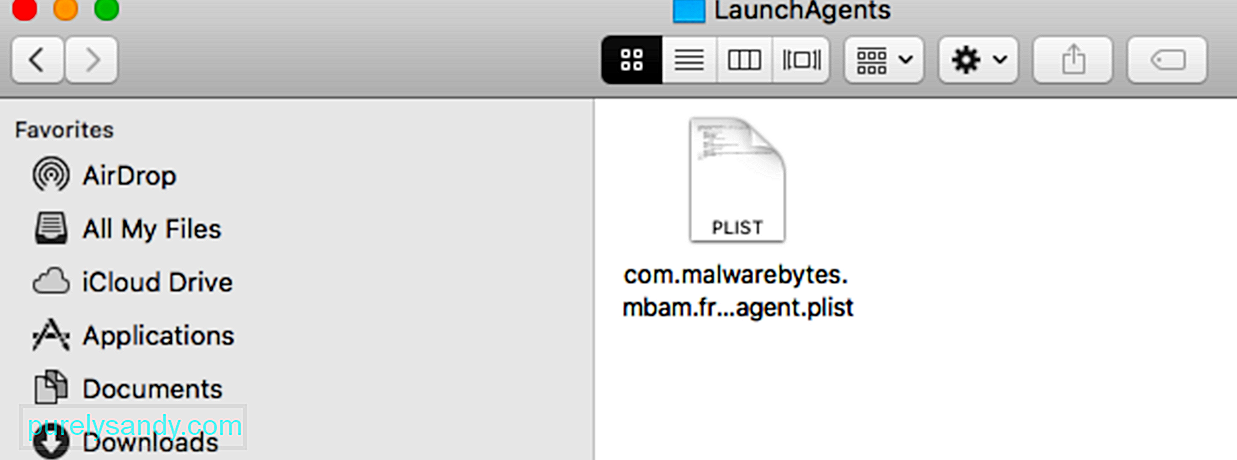

Друга индикация за злонамерена дейност е процесът PlistBuddy, създаващ LaunchAgent на вашия Mac.

LaunchAgents предоставят начин да инструктирате launchd, системата за инициализация на macOS, за периодично или автоматично изпълнение на задачи. Те могат да бъдат написани от всеки потребител в крайната точка, но те обикновено ще се изпълняват и като потребителя, който ги записва.

Съществуват множество начини за създаване на списъци със свойства (списъци) на macOS и понякога хакерите използват различни методи, за да постигнат своите нужди. Един такъв начин е чрез PlistBuddy, вграден инструмент, който ви позволява да създавате различни списъци със свойства на крайна точка, включително LaunchAgents. Понякога хакерите се обръщат към PlistBuddy, за да установят постоянство и това позволява на защитниците лесно да проверяват съдържанието на LaunchAgent с помощта на EDR, тъй като всички свойства на файла се показват в командния ред преди писането.

В Silver Sparrow's случай, това са командите, които пишат съдържанието на plist:

- PlistBuddy -c “Добавяне: Низ етикет init_verx” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c „Добавяне: RunAtLoad bool true“ ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c „Добавяне: Целочислено число StartInterval 3600“ ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Добавяне: масив от ProgramArguments” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Добавяне: ProgramArguments: 0 низ '/ bin / sh'” ~ / Library / Launchagents / init_verx.plist

- PlistBuddy -c “Добавяне: ProgramArguments: 1 низ -c” ~ /Library/Launchagents/init_verx.plist

XML на LaunchAgent Plist ще прилича на следното:

Етикет

init_verx

RunAtLoad

true

StartInterval

3600

ProgramArguments

'/ bin / sh'

-c

“~ / Library / Application \\ Support / verx_updater / verx. sh ”[клеймо за време] [данните от изтегления plist]

Silver Sparrow също включва проверка на файлове, която причинява премахването на всички механизми за постоянство и скриптове чрез проверка за наличие на ~ / Library /._ insu на диска. Ако файлът присъства, Silver Sparrow премахва всички негови компоненти от крайната точка. Хешовете, съобщени от Malwarebytes (d41d8cd98f00b204e9800998ecf8427e), показват, че файлът ._insu е празен.

ако [-f ~ / Library /._ insu]

след това

rm ~ / Library / Launchagents / verx.plist

rm ~ / Library / Launchagents / init_verx.plist

rm /tmp/version.json

rm /tmp/version.plist

rm / tmp / verx

rm -r ~ / Library / Application \\ Support / verx_updater

rm / tmp / agent.sh

launchctl премахване init_verx

В края на инсталацията, Silver Sparrow изпълнява две команди за откриване, за да изгради данни за извита HTTP POST заявка, указваща, че инсталацията е настъпила. Единият извлича системния UUID за отчитане, а вторият намира URL адреса, използван за изтегляне на оригиналния файл на пакета.

Изпълнявайки заявка на sqlite3, зловредният софтуер намира оригиналния URL адрес, изтеглен от PKG, давайки на киберпрестъпниците идея за успешни канали за дистрибуция. Обикновено виждаме този вид дейност със злонамерен рекламен софтуер на macOS: sqlite3 sqlite3 ~ / Library / Preferences / com.apple.LaunchServices.QuarantineEventsV * 'select LSQuarantineDataURLString from LSQuarantineEvent where LSQuarantineDataURLStua like „redacTimeStartLStartLataTimeTranstartLStartua > Как да премахнете зловредния софтуер Silver Sparrow от Mac

Apple бързо предприе стъпки, за да замени сертификатите за разработчици, които позволиха инсталирането на зловредния софтуер Silver Sparrow. Следователно по-нататъшните инсталации вече не трябва да са възможни.

Клиентите на Apple обикновено са защитени от злонамерен софтуер, тъй като целият софтуер, изтеглен извън Mac App Store, трябва да бъде нотариално заверен. В този случай изглежда, че писателите на зловреден софтуер са успели да получат сертификат, който е бил използван за подписване на пакета.

Без този сертификат зловредният софтуер вече не може да зарази повече компютри.

Друг начин за откриване на Silver Sparrow е чрез търсене на наличието на индикатори, които да потвърдят дали имате работа със Silver Sparrow инфекция или нещо друго:

- Потърсете процес, който изглежда изпълнява PlistBuddy във връзка с команден ред, съдържащ следното: LaunchAgents и RunAtLoad и true. Този анализ помага да се намерят множество семейства зловреден софтуер на macOS, установяващи устойчивост на LaunchAgent.

- Потърсете процес, който изглежда sqlite3, изпълняващ се заедно с команден ред, който съдържа: LSQuarantine. Този анализ помага да се намерят множество семейства на зловреден софтуер на macOS, които манипулират или търсят метаданни за изтеглени файлове.

- Потърсете процес, който изглежда се извива заедно с команден ред, който съдържа: s3.amazonaws.com Този анализ помага да се намерят множество семейства зловреден софтуер на macOS, използващи сегменти S3 за разпространение.

Наличието на тези файлове също показва, че устройството ви е било компрометирано с версия 1 или версия 2 на зловредния софтуер Silver Sparrow :

- ~ / Library /._ insu (празен файл, използван за сигнализиране на злонамерения софтуер да се изтрие)

- /tmp/agent.sh (скрипт на обвивката, изпълнен за обратно извикване на инсталацията)

- /tmp/version.json (файл, изтеглен от S3 за определяне на потока на изпълнение)

- /tmp/version.plist (версия.json преобразувана в списък със свойства)

За злонамерен софтуер версия 1:

- Име на файла: Updater.pkg (инсталационен пакет за v1) или актуализатор (наблюдател Mach-O Intel двоичен в v1 пакет)

- MD5: 30c9bc7d40454e501c358f77449071aa или c668003c9c5b1689ba47a431512b03cc zona

- ~ / Library / Application Support / agent_updater / agent.sh (v1 скрипт, който се изпълнява на всеки час)

- / tmp / agent (файл, съдържащ окончателен v1 полезен товар, ако се разпространява)

- ~ / Library / Launchagents / agent.plist (v1 механизъм за постоянство)

- ~ / Library / Launchagents / init_agent.plist (v1 механизъм за постоянство)

- Идентификатор на разработчика Saotia Seay (5834W6MYX3) - двоичен подпис на случайни наблюдатели v1, отменен от Apple

За версия 2 за злонамерен софтуер:

- Име на файла: update.pkg (инсталационен пакет за v2) или tasker.app/Contents/MacOS/tasker (наблюдател Mach-O Intel & amp; M1 двоичен файл във v2)

- MD5: fdd6fb2b1dfe07b0e57d4cbfef9c8149 или b3707124e li>

- s3.amazonaws [.] com (кофа S3, съдържаща версия.json за v2)

- ~ / Library / Application Support / verx_updater / verx.sh (v2 скрипт, който се изпълнява на всеки час)

- / tmp / verx (файл, съдържащ окончателен v2 полезен товар, ако е разпределен)

- ~ / Library / Launchagents / verx.plist (механизъм за устойчивост v2)

- ~ / Library / Launchagents / init_verx.plist (механизъм за устойчивост v2)

- Идентификатор на разработчика Джули Уили (MSZ3ZH74RK) - v2 страничен двоичен подпис, отнет от Apple

За да изтриете зловредния софтуер Silver Sparrow, това са стъпките, които можете да направите:

1. Сканирайте с помощта на анти-зловреден софтуер.Най-добрата защита срещу зловреден софтуер на вашия компютър винаги ще бъде надежден анти-зловреден софтуер като Outbyte AVarmor. Причината е проста, анти-злонамерен софтуер сканира целия ви компютър, намира и премахва всякакви подозрителни програми, независимо колко добре са скрити. Премахването на зловреден софтуер ръчно може да работи, но винаги има шанс да пропуснете нещо. Добрата програма против зловреден софтуер не го прави.

2. Изтрийте програми, файлове и папки Silver Sparrow.

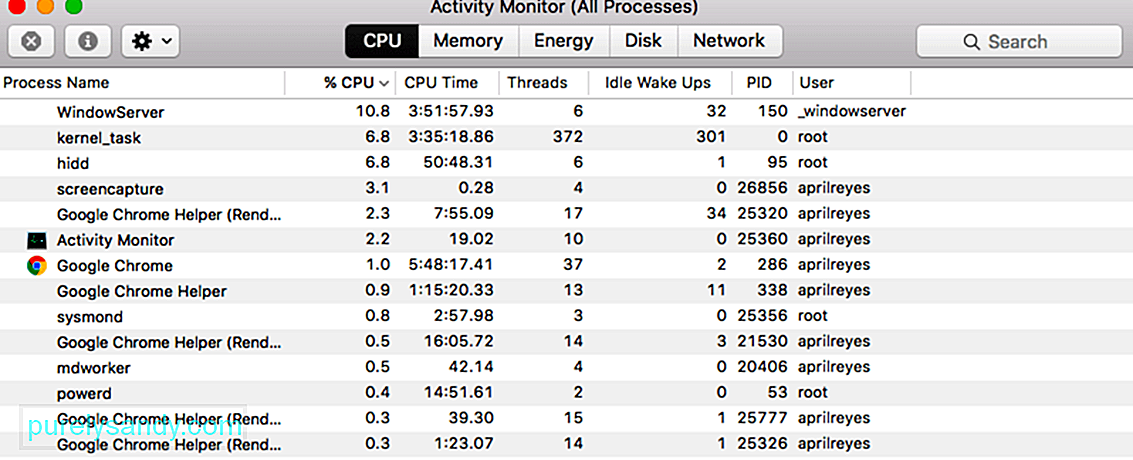

За да изтриете зловредния софтуер Silver Sparrow на вашия Mac, първо отворете монитора на активността и премахнете всички подозрителни процеси. В противен случай ще получите съобщения за грешка, когато се опитате да го изтриете. За да стигнете до Activity Monitor, изпълнете следните стъпки:

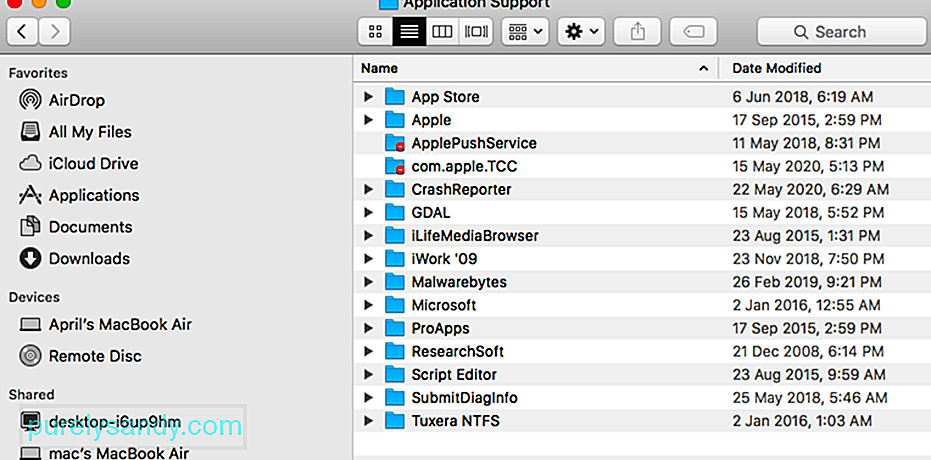

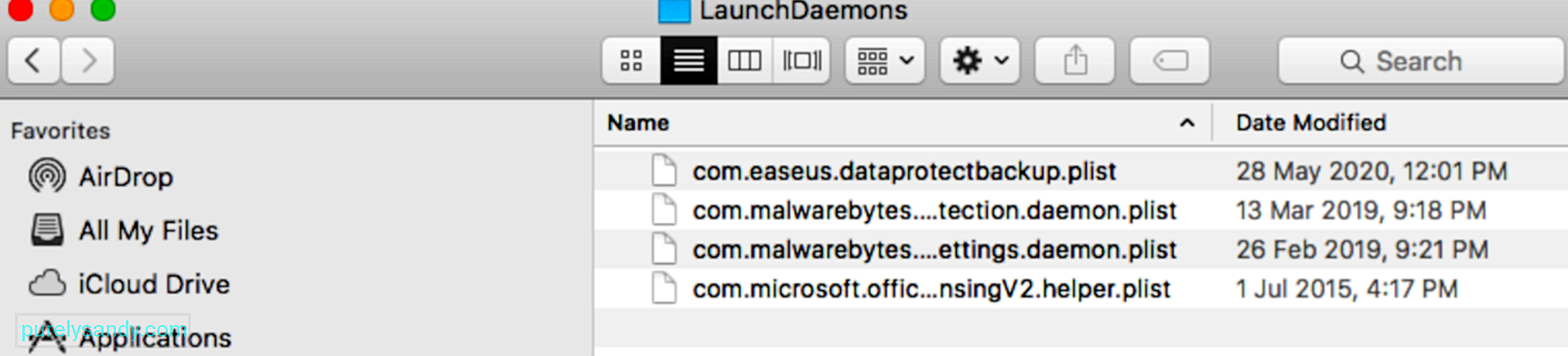

След като сте изтрили всякакви подозрителни програми, ще трябва да изтриете и свързания със зловредния софтуер файлове и папки. Следват стъпките, които трябва да се предприемат:

След ръчно изтриване на злонамерения софтуер от твърдите дискове на вашия компютър, ще трябва да деинсталирате и всички разширения на браузъра Top Results. Отидете в Настройки & gt; Разширения в браузъра, който използвате и премахнете всички разширения, които не сте запознати. Като алтернатива можете да нулирате браузъра си по подразбиране, тъй като това също ще премахне всички разширения.

РезюмеЗловредният софтуер Silver Sparrow остава загадъчен, защото не изтегля допълнителни полезни товари дори след дълго време. Това означава, че нямаме представа за какво е проектиран злонамереният софтуер, оставяйки потребителите на Mac и експертите по сигурността озадачени за това, което е предназначено да направи. Въпреки липсата на злонамерени дейности, присъствието на самия зловреден софтуер представлява заплаха за заразените устройства. Следователно той трябва да бъде премахнат незабавно и всички негови следи да бъдат изтрити.

YouTube Video.: Всичко, което трябва да знаете, когато Mac е заразен с нов зловреден софтуер Silver Sparrow

09, 2025